Cybersicherheit

Ein umfassender Leitfaden zum Verständnis und zum Schutz vor digitalen Bedrohungen

1. Was ist Cybersecurity?

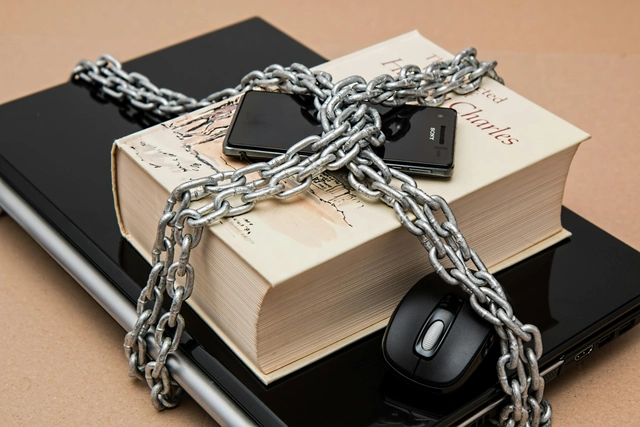

Cybersecurity bezieht sich auf den Schutz von Computersystemen, Netzwerken und Daten vor digitalen Angriffen, unbefugtem Zugriff oder Schäden. Es umfasst alles von der Sicherung personenbezogener Daten bis zum Schutz großer Unternehmensnetzwerke und kritischer Infrastruktur.

- Die Bedeutung der Cybersicherheit: Mit der zunehmenden Abhängigkeit von digitalen Systemen und dem Internet für tägliche Aktivitäten ist Cybersecurity zum Schutz der Privatsphäre, der Finanzinformationen, des Geschäftsbetriebs und der nationalen Sicherheit entscheidend geworden. Vom Schutz personenbezogener Daten bis zum Schutz von Finanztransaktionen sind robuste Cybersecurity-Maßnahmen unerlässlich, um das Vertrauen in die digitale Welt zu erhalten.

- Cybersecurity vs. Informationssicherheit: Während häufig austauschbar genutzt, konzentriert sich Cybersecurity auf den Schutz digitaler Systeme, Netzwerke und Daten vor externen und internen Bedrohungen, während die Informationssicherheit sich mit dem umfassenderen Konzept des Schutzes von Informationen in jeder Form, ob digital oder physisch, befasst.

- Cybersecurity-Ebenen: Cybersecurity wird oft als geschichtete Verteidigung beschrieben, mit mehreren Barrieren, um Angriffe zu verhindern, zu erkennen und zu reagieren. Zu diesen Schichten gehören Netzwerksicherheit, Datenschutz, Firewalls, Verschlüsselung und Benutzerschulung. Zusammen bilden diese Komponenten eine umfassende Verteidigungsstrategie.

2. Die Geschichte der Cybersicherheit

Cybersecurity hat sich von einfachen Anti-Viren-Programmen zu komplexen und facettenreichen Sicherheitsstrategien entwickelt, die sowohl Einzelpersonen als auch Organisationen vor zunehmend ausgefeilten Bedrohungen schützen.

- Die ersten Jahre: Die ersten Cybersicherheit Bedrohungen erschienen mit dem Aufkommen des Internets und Computer-Netzwerke im späten 20. Jahrhundert. Frühe Viren, wie der "Brain" Virus im Jahr 1986, zielte auf Personal Computer, während Hacker begannen, Sicherheitslücken für Spaß oder als Demonstration von Fähigkeiten auszunutzen.

- Die 1990er Jahre - Eine zunehmende Bedrohung: In den 1990er Jahren sah die Einführung der ersten Antivirus-Software, die gegen zunehmende Bedrohungen wie Malware zu verteidigen. Während dieser Zeit, Unternehmensnetzwerke begann zu wachsen, und Hacker gezielt Organisationen für finanziellen Gewinn, was zur Notwendigkeit weiterer Sicherheitsmaßnahmen.

- Die 2000er Jahre - Die Ära der Datenbrüche: Als Internet-Nutzung exponentiell wuchs, so auch die Häufigkeit von Cyberangriffen. Anfang 2000 sah hochkarätige Datenverletzungen, die Millionen von Verbrauchern und Unternehmen betrafen. Hacker richteten sich an Finanzinstitute, Gesundheitsorganisationen und Einzelhändler, was zu einem Anstieg der Datenverschlüsselung und fortschrittlicheren Bedrohungserkennungstechnologien führte.

- Heute - Advanced Persistent Threats (APTs): In der modernen Zeit sind Cybersicherheitsbedrohungen hoch entwickelt und organisiert. APTs beinhalten längere und gezielte Angriffe, die oft von staatlichen Akteuren oder Cyberkriminellen Gruppen unterstützt werden. Diese Angriffe zielen darauf ab, sensible Daten zu stehlen oder kritische Infrastruktur zu stören.

3. Arten von Cyber-Bedrohungen

Cyber-Bedrohungen kommen in vielen Formen, jede mit spezifischen Taktiken, Motiven und Zielen. Verständnis dieser Bedrohungen ist für die Umsetzung effektiver Verteidigungen unerlässlich.

- Malware: Malware ist eine Art von Software absichtlich entwickelt, um Schäden an einem Computer, Server oder Computernetzwerk zu verursachen. Beispiele sind Viren, Würmer, Trojaner, Ransomware und Spyware. Es kann sensible Daten stehlen, beschädigte Dateien, oder stören Systeme.

- Phishing: Phishing ist eine Technik, die von Cyberkriminellen verwendet wird, um Einzelpersonen in die Bereitstellung sensibler Informationen, wie Benutzernamen, Passwörter oder Finanzinformationen, durch Posieren als vertrauenswürdige Entitäten durch E-Mail oder andere Kommunikationsmethoden auszutricksen.

- Ransomware: Ransomware ist eine Art von Schadsoftware, die Dateien eines Opfers verschlüsselt und verlangt Zahlung im Austausch für die Entschlüsselung Schlüssel. Diese Art von Angriff hat in der Popularität aufgrund seiner Rentabilität für Cyberkriminelle stark zugenommen.

- Denial-of-Service (DoS) Angriffe: Ein DoS-Angriff zielt darauf ab, ein System oder Netzwerk für seine beabsichtigten Benutzer nicht verfügbar zu machen, indem es mit Traffic überwältigt wird. Ein Distributed Denial-of-Service (DDoS)-Angriff beinhaltet mehrere kompromittierte Systeme, wodurch es schwieriger ist, zu blockieren.

- Angriffe von Menschen in der Mitte (MitM): Bei einem MitM-Angriff fängt ein Dritter die Kommunikation zwischen zwei Parteien ab, um die Daten zu belauschen oder zu manipulieren.

- Insider-Bedrohungen: Insider-Bedrohungen kommen von Einzelpersonen innerhalb einer Organisation, die ihren Zugang zu Kompromisssicherheit missbrauchen, ob absichtlich oder unbeabsichtigt. Dazu gehören Mitarbeiter, Auftragnehmer oder Geschäftspartner.

- SQL-Einspritzung: SQL-Injection ist ein Angriff, bei dem bösartiger SQL-Code in ein Eingabefeld eingespritzt wird, um unbefugte Befehle in einer Datenbank auszuführen. Dies kann zu Datendiebstahl, Änderung oder Löschung führen.

4. Best Practices für Cybersicherheit

Um das Risiko von Cyberangriffen zu minimieren, sollten Einzelpersonen und Organisationen proaktive Cybersicherheitspraktiken zum Schutz vor Bedrohungen anwenden.

- Starke Passwörter verwenden: Ein starkes Passwort enthält eine Mischung aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen. Passwörter sollten mindestens 12 Zeichen lang sein. Vermeiden Sie leicht erratene Informationen wie Namen oder Geburtsdaten.

- Multi-Factor-Authentifizierung (MFA) aktivieren: MFA fügt eine zusätzliche Schutzschicht hinzu, indem es zwei oder mehr Authentifizierungsfaktoren benötigt, wie z.B. etwas, das man kennt (Passwort) und etwas, das man hat (ein Telefon- oder Hardware-Token).

- Software aktualisieren lassen: Regelmäßige Software-Updates sind entscheidend für das Patchen von Sicherheitslücken. Stellen Sie sicher, dass Betriebssysteme, Anwendungen und Antivirenprogramme auf dem neuesten Stand sind.

- Firewalls verwenden: Firewalls fungieren als Barrieren zwischen Ihrem System und potenziellen Bedrohungen aus dem Internet. Sie können Hardware oder Software-basiert sein und helfen, schädlichen Verkehr herausfiltern.

- Ausbildung und Ausbildung von Beschäftigten: Benutzer-Sensibilisierungstraining kann Mitarbeitern helfen, Phishing-E-Mails, bösartige Links und unsichere Verhaltensweisen zu identifizieren, die die Sicherheit gefährden könnten.

- Sensitive Daten verschlüsseln: Die Verschlüsselung stellt sicher, dass sensible Daten für unbefugte Parteien unlesbar sind. Es ist wichtig, sensible Informationen sowohl im Ruhezustand als auch im Transit zu verschlüsseln.

- Sichern wichtiger Daten: Regelmäßige Backups stellen sicher, dass im Falle eines Angriffs, wie Ransomware, kritische Daten schnell wiederhergestellt werden können, ohne das Lösegeld zu bezahlen.

- Segmentierung des Netzes: Segmentierungsnetzwerke helfen, die Ausbreitung von Angriffen zu begrenzen, indem sie kritische Systeme von weniger empfindlichen isolieren, wodurch die Angriffsoberfläche reduziert wird.

5. Cybersicherheitsrahmen

Cybersecurity-Frameworks sind strukturierte Leitlinien, die Unternehmen dabei helfen sollen, ihre Cybersecurity-Risiken effektiv zu verwalten.

- NIST Cybersecurity Framework: Das NIST Cybersecurity Framework bietet eine Reihe von Standards, Richtlinien und Praktiken zur Steuerung von Cybersecurity-Risiken. Es besteht aus fünf Schlüsselfunktionen: Identifizieren, Schützen, Erkennen, Reagieren und Recover.

- ISO/IEC 27001: ISO/IEC 27001 ist ein internationaler Standard für das Informationssicherheitsmanagement. Es bietet einen systematischen Ansatz zur Verwaltung sensibler Unternehmensinformationen, um sie sicher zu halten.

- CIS-Kontrollen: Das Center for Internet Security (CIS) bietet eine Reihe von 18 Kontrollen, die Maßnahmen priorisieren, die Organisationen ergreifen können, um Cyberangriffe zu verteidigen. Dazu gehören die Sicherung von Konfigurationen, Überwachung von Netzwerken und die Kontrolle des Zugriffs.

6. Aufkommende Trends in der Cybersicherheit

Wie sich die Technologie entwickelt, so auch Cyber-Bedrohungen und -Verteidigungen. Neue Trends in der Cybersicherheit spiegeln neue Herausforderungen und innovative Lösungen wider.

- KI und maschinelles Lernen in Sicherheit: KI und maschinelles Lernen werden verwendet, um ungewöhnliche Muster zu erkennen, Angriffe vorherzusagen und Reaktionen auf Cyber-Bedrohungen zu automatisieren.

- Architektur des Null-Vertrauens: Zero Trust ist ein Sicherheitsmodell, das davon ausgeht, dass niemand, ob innerhalb oder außerhalb des Netzwerks, vertrauenswürdig ist. Jeder Benutzer und jedes Gerät muss authentifiziert und autorisiert sein, unabhängig von seinem Standort auf Systeme zuzugreifen.

- Quantum Computing: Quantum Computing stellt sowohl ein Risiko als auch eine Chance für Cybersicherheit dar. Während Quantencomputer schließlich traditionelle Verschlüsselungsmethoden brechen könnten, haben sie auch das Potenzial, stärkere Verschlüsselungstechniken zu schaffen.

- Ransomware Evolution: Ransomware-Angriffe werden immer anspruchsvoller, mit gezielten Angriffen auf hochwertige Organisationen und kritische Infrastruktur. Ransomware-as-a-Service (RaaS) hat es einfacher für Cyberkriminelle, diese Angriffe auszuführen.

Summary

- Cybersecurity schützt digitale Systeme, Netzwerke und Daten vor sich entwickelnden Bedrohungen.

- Es umfasst mehrere Ebenen, einschließlich Malware-Schutz, Firewalls, Verschlüsselung und Benutzerbildung.

- Cyber-Bedrohungen umfassen Phishing, Ransomware, Insider-Angriffe und APTs.

- Best Practices beinhalten starke Passwörter, Multi-Faktor-Authentifizierung und regelmäßige Backups.

- Neue Trends konzentrieren sich auf KI-, Quanten-Computing- und Zero Trust-Sicherheitsmodelle.

Referenzen

- - Cybersecurity-Grundlagen (Cisco)

- - Cybersicherheit im Überblick (NIST)

- - Die Geschichte der Cybersicherheit (Cybercrime Magazine)

- - Cybersecurity Timeline (CSO Online)

- - Arten von Cyber-Bedrohungen (Norton)

- - Cyberangriffe verstehen (Kaspersky)

- - Cybersicherheitstipps (CISA)

- - Best Practices für Cybersicherheit (SANS Institute)

- - NIST Cybersecurity Framework (NIST)

- - ISO/IEC 27001 (ISO)

- - Aufkommende Trends in der Cybersicherheit (Forbes)

- - Zukünftige Cybersicherheitstrends (Cybersecurity Ventures)

- - Nationales Zentrum für Cybersicherheit (NCSC)

- - Cybersecurity-Leitfaden (Cybersecurity Ventures)

Schlüsselwörter: Cybersicherheit; digitale Sicherheit; Online-Sicherheit; Informationsschutz; Cyberangriffe; Malware; Ransomware; Datenschutz.

Partnerschaftsvorschlag

Bücher über Science Fiction müssen gelesen werden