Cybersécurité

Un guide complet pour comprendre et protéger contre les menaces numériques

1. Qu'est-ce que la cybersécurité?

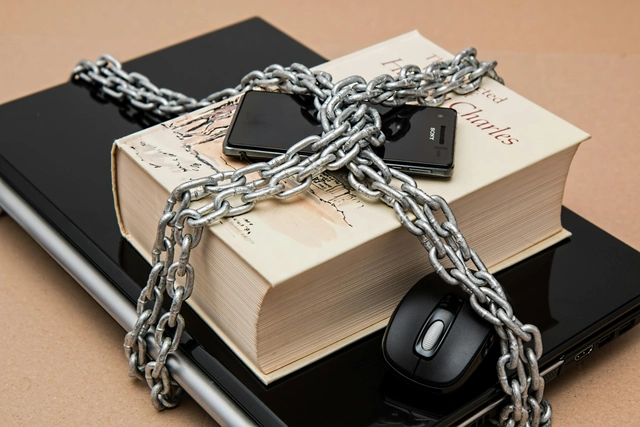

La cybersécurité désigne la protection des systèmes informatiques, des réseaux et des données contre les attaques numériques, l'accès non autorisé ou les dommages.

- L'importance de la cybersécurité: La cybersécurité est devenue essentielle pour protéger la vie privée, l'information financière, les opérations commerciales et la sécurité nationale.De la protection des données personnelles à la protection des transactions financières, des mesures de cybersécurité robustes sont essentielles pour maintenir la confiance dans le monde numérique.

- Cybersécurité contre sécurité de l'information: Bien qu'elle soit souvent utilisée de façon interchangeable, la cybersécurité vise à protéger les systèmes, les réseaux et les données numériques contre les menaces externes et internes, tandis que la sécurité de l'information traite du concept plus large de protection de l'information sous quelque forme que ce soit, numérique ou physique que ce soit.

- Couches de cybersécurité: La cybersécurité est souvent décrite comme une défense en couches, avec de multiples barrières mises en place pour prévenir, détecter et répondre aux attaques. Ces couches comprennent la sécurité du réseau, la protection des données, les pare-feu, le cryptage et l'éducation des utilisateurs. Ensemble, ces composants forment une stratégie de défense complète.

2. Histoire de la cybersécurité

La cybersécurité est passée de simples programmes anti-virus à des stratégies de sécurité complexes et à multiples facettes qui protègent les individus et les organisations des menaces de plus en plus complexes.

- Les premières années: Les premières menaces à la cybersécurité sont apparues avec l'avènement d'Internet et de réseaux informatiques à la fin du XXe siècle. Les premiers virus, tels que le virus «Brain» en 1986, visaient les ordinateurs personnels, tandis que les pirates ont commencé à exploiter les lacunes de sécurité pour s'amuser ou pour démontrer leur compétence.

- Les années 90 - Une menace croissante: Les années 1990 ont vu l'introduction du premier logiciel antivirus pour se défendre contre les menaces croissantes comme les logiciels malveillants. Pendant cette période, les réseaux d'entreprises ont commencé à croître, et les pirates ont ciblé des organisations pour gagner, conduisant à la nécessité de mesures de sécurité plus avancées.

- Les années 2000 - L'ère des pannes de données: L'utilisation d'Internet s'est accrue de façon exponentielle, de même que la fréquence des cyberattaques. Le début des années 2000 a vu des violations de données très médiatisées touchant des millions de consommateurs et d'entreprises.

- Aujourd'hui - Menaces persistantes avancées (APT): Dans l'ère moderne, les menaces à la cybersécurité sont devenues très sophistiquées et organisées.Les APT impliquent des attaques prolongées et ciblées, souvent soutenues par des acteurs étatiques ou des groupes cybercriminels.Ces attaques visent à voler des données sensibles ou à perturber les infrastructures critiques.

3. Types de cybermenaces

Les cybermenaces se présentent sous de nombreuses formes, chacune avec des tactiques, des motivations et des objectifs spécifiques. La compréhension de ces menaces est essentielle pour mettre en œuvre des défenses efficaces.

- Malwares: Malware est un type de logiciel conçu intentionnellement pour causer des dommages à un ordinateur, un serveur, ou un réseau informatique. Exemples: virus, vers, chevaux de Troie, ransomware, et spyware. Il peut voler des données sensibles, des fichiers corrompus, ou perturber les systèmes.

- Phishing: L'hameçonnage est une technique utilisée par les cybercriminels pour inciter les individus à fournir des informations sensibles, telles que des noms d'utilisateur, des mots de passe ou des informations financières, en se présentant comme des entités dignes de confiance par courriel ou par d'autres moyens de communication.

- Minerais de fer ou d'acier, y compris les fils de fer ou d'acier, non conditionnés pour la vente au détail (à l'exclusion des fils de fer ou d'acier, des fils de fer ou d'acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou des fils de fer, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils de fer ou de acier, des fils ou des fils de feu, des fils ou des fils de feu, des fils ou des fils de feu ou des fils de feu, des fils ou des fils de feu ou des fils: Ransomware est un type de logiciel malveillant qui crypte les fichiers d'une victime et demande le paiement en échange de la clé de déchiffrement. Ce type d'attaque a augmenté en popularité en raison de sa rentabilité pour les cybercriminels.

- Attaques de déni de service (DoS): Une attaque DoS vise à rendre un système ou un réseau indisponible pour ses utilisateurs prévus en l'écrasant avec le trafic. Une attaque Distributed Denial-of-Service (DDoS) implique plusieurs systèmes compromis, ce qui rend plus difficile à bloquer.

- Attaques de l'homme dans le Middle (MitM): Dans une attaque MitM, un tiers intercepte les communications entre deux parties pour écouter ou manipuler les données. Ces attaques sont courantes dans les réseaux Wi-Fi publics non sécurisés.

- Menaces d'initié: Les menaces d'initiés proviennent de personnes au sein d'une organisation qui abusent de leur accès pour compromettre la sécurité, que ce soit intentionnellement ou involontairement, notamment des employés, des entrepreneurs ou des partenaires commerciaux.

- Injection SQL: L'injection SQL est une attaque où un code SQL malveillant est injecté dans un champ d'entrée pour exécuter des commandes non autorisées sur une base de données. Cela peut conduire au vol, à la modification ou à la suppression de données.

4. Pratiques exemplaires en matière de cybersécurité

Afin de réduire au minimum le risque de cyberattaques, les individus et les organisations devraient adopter des pratiques proactives de cybersécurité pour se protéger contre les menaces.

- Utiliser des mots de passe forts: Un mot de passe fort contient un mélange de lettres majuscules et minuscules, de chiffres et de caractères spéciaux. Les mots de passe doivent être d'au moins 12 caractères. Évitez d'utiliser des informations facilement devinables comme les noms ou les dates de naissance.

- Activer l'authentification multi-facteurs (MFA): MFA ajoute une couche supplémentaire de protection en exigeant deux facteurs d'authentification ou plus, comme quelque chose que vous connaissez (mot de passe) et quelque chose que vous avez (un jeton de téléphone ou de matériel).

- Conserver le logiciel mis à jour: Les mises à jour régulières des logiciels sont essentielles pour corriger les vulnérabilités de sécurité. Assurez-vous que les systèmes d'exploitation, les applications et les programmes antivirus sont à jour.

- Utiliser des pare-feu: Les pare-feu agissent comme des barrières entre votre système et les menaces potentielles d'Internet. Ils peuvent être basés sur le matériel ou le logiciel et aider à filtrer le trafic nuisible.

- Éduquer et former les employés: La formation de sensibilisation des utilisateurs peut aider les employés à identifier les courriels d'hameçonnage, les liens malveillants et les comportements dangereux qui pourraient compromettre la sécurité.

- Chiffrer les données sensibles: Le chiffrement garantit que les données sensibles sont illisibles pour les parties non autorisées. Il est essentiel de chiffrer les informations sensibles à la fois au repos et en transit.

- Données importantes de sauvegarde: Les sauvegardes régulières garantissent qu'en cas d'attaque, comme le ransomware, les données critiques peuvent être restaurées rapidement sans payer la rançon.

- Segmentation des réseaux: Le segmentage des réseaux aide à limiter la propagation des attaques en isolant les systèmes critiques des systèmes moins sensibles, réduisant ainsi la surface de l'attaque.

5. Cadres de cybersécurité

Les cadres de cybersécurité sont des lignes directrices structurées conçues pour aider les organisations à gérer efficacement leurs risques de cybersécurité.

- Cadre de cybersécurité du NIST: Le Cadre de cybersécurité du NIST fournit un ensemble de normes, de lignes directrices et de pratiques pour gérer les risques de cybersécurité. Il comprend cinq fonctions clés : identifier, protéger, détecter, répondre et récupérer.

- ISO/IEC 27001: ISO/IEC 27001 est une norme internationale pour la gestion de la sécurité de l'information. Il fournit une approche systématique de la gestion des informations sensibles de l'entreprise pour la garder en sécurité.

- Contrôles de la CEI: Le Center for Internet Security (CIS) fournit un ensemble de 18 contrôles qui priorisent les actions que les organisations peuvent prendre pour se défendre contre les cyberattaques, notamment la sécurisation des configurations, la surveillance des réseaux et le contrôle de l'accès.

6. Nouvelles tendances en matière de cybersécurité

À mesure que la technologie évolue, les cybermenaces et les défenses se font de même. Les nouvelles tendances de la cybersécurité reflètent de nouveaux défis et des solutions innovantes.

- L'IA et l'apprentissage automatique en sécurité: L'IA et l'apprentissage automatique sont utilisés pour détecter des modèles inhabituels, prévoir des attaques et automatiser les réponses aux cybermenaces.Ces technologies améliorent la rapidité et la précision des opérations de cybersécurité.

- Architecture de confiance zéro: Zero Trust est un modèle de sécurité qui suppose que personne, à l'intérieur ou à l'extérieur du réseau, ne peut être fiable. Chaque utilisateur et appareil doit être authentifié et autorisé à accéder aux systèmes, quel que soit leur emplacement.

- Informatique quantique: L'informatique quantique pose à la fois un risque et une opportunité pour la cybersécurité. Alors que les ordinateurs quantiques pourraient éventuellement briser les méthodes de cryptage traditionnelles, ils ont également le potentiel de créer des techniques de cryptage plus fortes.

- Evolution de Ransomware: Les attaques de Ransomware deviennent plus sophistiquées, avec des attaques ciblées sur des organisations de grande valeur et des infrastructures critiques. Ransomware-as-a-Service (RaaS) a rendu plus facile pour les cybercriminels d'exécuter ces attaques.

Summary

- La cybersécurité protège les systèmes, les réseaux et les données numériques contre l'évolution des menaces.

- Il implique plusieurs couches, y compris la protection des logiciels malveillants, les pare-feu, le cryptage et l'éducation des utilisateurs.

- Les cybermenaces comprennent le phishing, les ransomwares, les attaques d'initiés et les APT.

- Les meilleures pratiques comprennent des mots de passe forts, une authentification multi-facteurs et des sauvegardes régulières.

- Les nouvelles tendances se concentrent sur l'IA, l'informatique quantique et les modèles de sécurité Zero Trust.

Références

- - L'essentiel de la cybersécurité (Cisco)

- - Cybersécurité Aperçu (NIST)

- - Histoire de la cybersécurité (Cybercrime Magazine)

- - Échéancier de la cybersécurité (CSO Online)

- - Types de cybermenaces (Norton)

- - Comprendre les cyberattaques (Kaspersky)

- - Conseils pour la cybersécurité (CISA)

- - Pratiques exemplaires en matière de cybersécurité (SANS Institute)

- - Cadre de cybersécurité du NIST (NIST)

- - ISO/IEC 27001 (ISO)

- - Nouvelles tendances en matière de cybersécurité (Forbes)

- - Tendances futures en matière de cybersécurité (Cybersecurity Ventures)

- - Centre national de cybersécurité (NCSC)

- - Guide de cybersécurité (Cybersecurity Ventures)

mots-clés: cybersécurité; sécurité numérique; sécurité en ligne; protection de l'information; cyberattaques; logiciels malveillants; ransomware; confidentialité des données.

Suggestion de Partenaire

Top 10 des activités de fin de semaine amusantes