1. सी. एस.

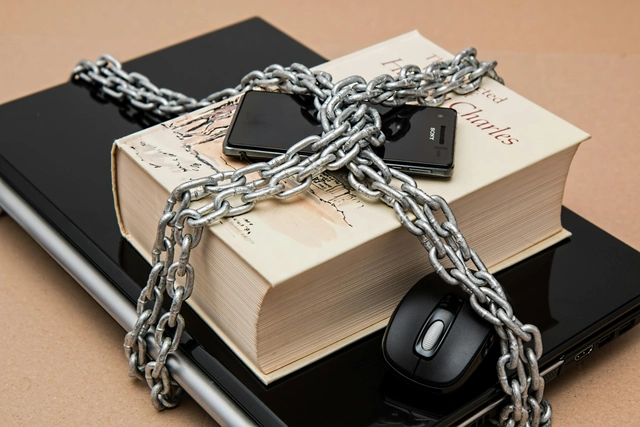

CyRUNONTENTAN कंप्यूटर तंत्रों, नेटवर्क, और डेटा को डिजिटल हमलों, अनपेक्षित पहुँच या नुकसान से बचाने के लिए मजबूर करता है. यह सब कुछ अपने व्यक्तिगत जानकारी प्राप्त करने से घेर लेता है बड़े-पैमाने पर निर्माण नेटवर्क नेटवर्क और महत्वपूर्ण रूप से महत्वपूर्ण.

- संसार - भर में लोगों की जान खतरे में क्यों है?: इंटरनॆट पर और दैनिक गतिविधियों के लिए बढ़ती हुई अमानत के साथ, आर्थिक सुरक्षा, आर्थिक जानकारी, व्यापार संचालन और राष्ट्रीय सुरक्षा की रक्षा करने के लिए कठिन हो गया है ।

- सी. से. बी.: लेकिन जानकारी के बारे में जानकारी किसी भी रूप में सुरक्षित रखने की धारणा के बारे में है, चाहे वह डिजिटल या शारीरिक ही क्यों न हो ।

- सी. सी. से.): इन परतों में नेटवर्क सुरक्षा, डेटा सुरक्षा, इंजन, एनक्रिप्शन, और उपयोक्ता शिक्षा शामिल हैं ।

2. सी. सी.

CyRUNONTANAN के सरल विरोधी कार्यक्रमों से विकसित किया गया है जटिल और बहु-विधक सुरक्षा नीतिों से जो दोनों व्यक्तियों और संगठनों की रक्षा करते हैं अधिक जटिल खतरों से.

- यु. पू.: हाल के बीसवीं सदी में इंटरनेट और कंप्यूटर नेटवर्क के आने - जाने के लिए पहला सर्वे लिया गया ।

- १९९० - एक संकट: सन् 1990 में, मैक्लस्टर जैसे खतरों से बचने के लिए पहली बार एंटीवियस सॉफ्टवेयर की शुरूआत हुई ।

- सन् 2000 - डाटा धोखे का युग: जैसा कि इंटरनेट उपयोग बहुत बड़ा हो गया, वैसे भी भू-भागियों की आवृत्ति थी. पहली सदी के शुरू में उन्होंने देखा कि उच्च-संत्र डेटा लाखों उपभोक्ताओं और व्यवसायों को भंग कर रहा है. Hercuted वित्तीय संस्थाओं, स्वास्थ्य संस्थाओं, और विद्योगियों को निशाना बनाया, डेटा एनक्रिप्शन और अधिक अधिक अधिक बढ़ गया.

- आज के ज़माने में खतरा (एन. ए.): आज के ज़माने में बहुत - से खतरे बहुत ही जटिल और संगठित हो गए हैं ।

3. तरह - तरह की खतरे

इन खतरों को समझने के लिए ज़रूरी है कि हम कामयाब होने के लिए क्या कर सकते हैं ।

- मालद्वीव: MPACHAC के अनुसार सॉफ्टवेयर को जानबूझकर कंप्यूटर, सर्वर या कंप्यूटर नेटवर्क के नुकसान पहुँचानेवाली एक क़िस्म का बनाया गया है _BAR_ उदाहरण जिसमें वायरस, कीड़े, ट्रांजन, फिरौती संग्रह, और जासूस शामिल हैं _BAR_ यह संवेदनशील डाटा, भ्रष्ट, भ्रष्ट, या खराब व्यवस्थाओं को चोरी कर सकता है _BAR_

- फ़िशिंग: यह एक ऐसी तकनीक है जो व्यक्ति को निजी जानकारी देने के लिए, जैसे उपयोक्ता, पासवर्ड, या वित्तीय जानकारी प्रदान करने के लिए प्रयोग की जाती है, ईमेल या अन्य संचार तरीक़ों से विश्वसनीय निगमों के रूप में निर्धारित करने के द्वारा ।

- फिर से करें (R): फ्रीज़र एक प्रकार का शैतानी सॉफ्टवेयर है जो एक शिकार की फ़ाइलों को एनक्रिप्ट करता है और भुगतान की मांग करता है. इस प्रकार हमला के हमले का अर्थ है अभ्यता के लिए इसके लाभ के कारण लोकप्रियता.

- हाय- से- सर्विस- सर्विस (एसएस) हमला: एक डाएस हमले का उद्देश्य है एक तंत्र या नेटवर्क को इसके वांछित उपयोक्ता के लिए अधिक से अधिक से अधिक यातायात के द्वारा अनुपलब्ध। हमले में अनेक समझौता तंत्र शामिल हैं, और यह ब्लॉक करने के लिए मुश्किल बना रहा है।

- मेन- इन- मध्य (एम) हमला: MettM हमला में, एक तीसरा पार्टी दो पक्षों के बीच संचार को रोक देती है डेटा को सुनने या विकृत करने के लिए. ये हमले बिना सार्वजनिक वि-एफ-जी संजाल में सामान्य हैं.

- भीतरी खतरे: एक ऐसे संगठन के अन्दर से खतरे ऐसे व्यक्तियों से आते हैं जो अनजाने में या अनजाने में अपनी पहुँच का दुरुपयोग करते हैं ।

- एसक्यूएल इनप्शन: एसक्यूएल इन्जेक्शन एक हमला है जहाँ खराब एसक्यूएल कोड को इनपुट फील्ड में शामिल किया जाता है. यह डाटा चोरी, परिवर्धन या मिटाने के लिए ले जा सकता है.

4. सबसे बढ़िया अभ्यास

एडस् के ख़तरे को कम करने के लिए, व्यक्तियों और संगठनों को खतरों से बचने के लिए धर्म के रीति - रिवाज़ों को अपनाया जाना चाहिए ।

- पासवर्ड इस्तेमाल करें (n): एक मजबूत पासवर्ड में ऊपरी तथा अपर के अक्षर, संख्या तथा विशिष्ट अक्षरों का मिश्रण होता है. कूटशब्द कम से कम 12 अक्षर लंबा होना चाहिए. इनके नाम या जन्म की तारीख के रूप में आसानी से जानकारी प्रयोग करना चाहेंगे.

- मल्टी- फ़ैक्स सत्यापन सक्षम करें (एमएफएफए): MFA सुरक्षा की एक अतिरिक्त परत दो या अधिक प्रायोगिक तत्त्वों की ज़रूरत से जोड़ता है, जैसे कि जो कुछ आप जानते हैं (प्रयोग) और जो कुछ आपके पास है (एक फोन या हार्डवेयर संकेत).

- सॉफ्टवेयर अद्यतन रखें: नियमित सॉफ्टवेयर अद्यतन सुरक्षा viribibibs के लिए महत्वपूर्ण हैं. सुनिश्चित करें कि ऑपरेटिंग सिस्टम, अनुप्रयोगों, तथा एन्टी- वायरस प्रोग्रामों को अद्यतन किया जा रहा है.

- फायरवाल्स इस्तेमाल करें: फायरवाल आपके तंत्र और इंटरनेट से संभावित खतरों के रूप में कार्य करते हैं. वे हार्डवेयर या सॉफ़्टवेयर आधारित हो सकते हैं और हानिकारक यातायात को फिल्टर करने में मदद कर सकते हैं.

- तालीम और तालीम के योग्य बनिए: जब कर्मचारी दूसरों को सिखाते हैं, तो उन्हें पता चलता है कि वे दूसरों के साथ किस तरह पेश आते हैं ।

- डाटा एनक्रिप्ट करें: एनक्रिप्शन यह निश्चित करता है कि संवेदनशील डाटा बिना अनधिकृत पार्टियों में पढ़ा जा सकता है. आराम और परिवहन में दोनों संवेदनशील जानकारी को एनक्रिप्ट करना अनिवार्य है.

- बैकअप महत्वपूर्ण डाटा: नियमित तौर पर बैकअप लेते वक्त यह निश्चित हो जाता है कि एक हमले के मामले में, जैसे कि छुड़ौती के बदले कठोर डेटा जल्दी बहाल किया जा सकता है ।

- नेटवर्क खण्ड: इस तरह के हमले कम हो जाते हैं ।

5. सी. सी. सी.

इसके अलावा, ऐसे संगठन भी हैं जो अपनी बीमारियों से लड़ने के खतरे को अच्छी तरह सँभालते हैं ।

- एनआईएससी क्रेजर फ्रेमवर्क: यह पाँच मुख्य कार्यों में से एक है: पहचान, बचाव, प्रतिक्रिया, और प्राप्त करना ।

- आईएसओ/ अलीसी 27001: आईएसओ/C01 जानकारी प्रबंधन के लिए एक अंतर्राष्ट्रीय मानक है. यह संवेदनशील कंपनी जानकारी का प्रबंधन करने के लिए एक कुशल तरीका प्रदान करता है इसे सुरक्षित रखने के लिए.

- सीस्क नियंत्रण: इंटरनेट सुरक्षा (CIS) का केंद्र 18 नियंत्रण प्रदान करता है कि कार्यों से पहले कार्य संगठनों का विरोध करने के लिए ले जा सकता है ।

6. सी. ए. डी.

जैसे - जैसे तकनीक आगे बढ़ती है, वैसे - वैसे प्रदूषण - मुक्त खतरे और खतरे पैदा हो जाते हैं ।

- एआई और मशीन सुरक्षा में सीखना: एआई और मशीन सीखने के लिए असाधारण रूप का पता लगाने के लिए इस्तेमाल किया जा रहा है हमले, और प्राकृतिक ख़तरों के प्रति स्वचालित प्रतिक्रिया। इन तकनीकों में से गति और यथार्थता को सुधार किया जा रहा है।

- शून्य भरोसेमंद इमुलेटर: शून्य विश्वास एक सुरक्षा मॉडल है जो किसी को लगता है कि नेटवर्क के भीतर या बाहर, पर भरोसा किया जा सकता है. हर उपयोक्ता और उपकरण को सत्यापित किया जाना चाहिए और उन्हें सिस्टम पर पहुँच के लिए अधिकार दिया जाना चाहिए, यद्यपि उनके स्थान का कोई भी हो.

- कतार की कम्प्लीशन: इस तरह के कंप्यूटरों से पता चलता है कि उनके पास और भी ज़्यादा एनक्रिप्शन की तकनीक पैदा करने की काबिलीयत है ।

- फिर से बनाएँ (_R): छुड़ौती हमले और अधिक जटिल हो रहे हैं, उच्च मूल्य- मूल्य संगठनों पर निशाना हमले और महत्वपूर्ण इन हमलों को चलाने के लिए।

Summary

- सी. बी., अमरीका (g01 9 / 8)

- इसमें अनेक परतों में, जिनमें metter सुरक्षा, फायरवाल्स, एनक्रिप्शन, और उपयोक्ता शिक्षा सम्मिलित है ।

- इन खतरों में दान देना, फिरौती का इंतज़ाम करना, उन पर हमला करना और उनके साथ काम करना शामिल है ।

- उत्तम अभ्यासों में मजबूत पासवर्ड, बहु- वर्गीकृत प्रमाणीकरण, और नियमित बैकअप शामिल हैं.

- और शून्य भरोसेमंद आदर्शों पर ध्यान केंद्रित करते हैं ।

संदर्भ

- - सी. सी. (Cisco)

- - Cybezirity ओवरव्यू (NIST)

- - सी. सी. (Cybercrime Magazine)

- - Cybe Tofibeity (CSO Online)

- - तरह - तरह की खतरे (Norton)

- - लूट का हमला समझना (Kaspersky)

- - Cyrenzirries (CISA)

- - सबसे बढ़िया अभ्यास (SANS Institute)

- - एनआईएससी क्रेजर फ्रेमवर्क (NIST)

- - आईएसओ/ अलीसी 27001 (ISO)

- - सी. ए. डी. (Forbes)

- - भविष्य की Cybles Cargiribian. kgm (Cybersecurity Ventures)

- - राष्ट्रीय क्रेबर सुरक्षा केंद्र (NCSC)

- - Cyrenbeiririty मार्गदर्शन (Cybersecurity Ventures)

कीवर्ड: यु. पू.; डिजिटल सुरक्षा; ऑनलाइन सुरक्षा; जानकारी सुरक्षा; बल्गेटिंग हमलों; संदेश टैग्स (M); री- स्कैन; डाटा गोपनीयता.

साझेदार सुझाव

सफल ब्लॉग कैसे प्रारंभ करें