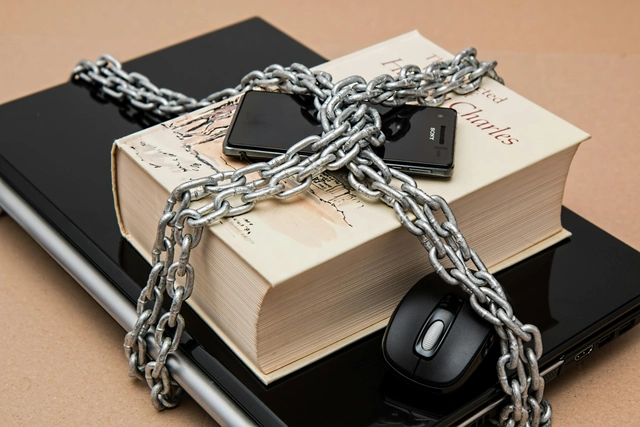

Keamanan Siber

Sebuah panduan komprehensif untuk memahami dan melindungi terhadap ancaman digital

1. Apakah Cybersecurity itu?

Cybersecurity mengacu pada perlindungan sistem komputer, jaringan, dan data dari serangan digital, akses yang tidak sah, atau kerusakan. ini mencakup segala sesuatu dari mengamankan informasi pribadi untuk melindungi jaringan perusahaan besar dan infrastruktur penting.

- Pentingnya Keamanan Cyber: Dengan meningkatnya ketergantungan pada sistem digital dan internet untuk kegiatan sehari-hari, keamanan cyber telah menjadi penting untuk melindungi privasi pribadi, informasi finansial, operasi bisnis, dan keamanan nasional dari perlindungan data pribadi untuk menjaga transaksi keuangan, langkah-langkah keamanan cyber yang kuat sangat penting untuk menjaga kepercayaan pada dunia digital.

- Cybersecurity vs Information Security: Meskipun sering digunakan secara bergantian, keamanan cyber berfokus pada melindungi sistem digital, jaringan, dan data dari ancaman eksternal dan internal, sedangkan keamanan informasi berurusan dengan konsep yang lebih luas untuk melindungi informasi dalam bentuk apa pun, baik digital maupun fisik.

- Lapisan Keamanan Siber: Lapisan - lapisan ini mencakup keamanan jaringan, perlindungan data, firewall, enkripsi, dan pendidikan pengguna. Bersama - sama, komponen - komponen ini membentuk strategi pertahanan yang komprehensif.

2. Sejarah Keamanan Siber

Cybersecurity telah berevolusi dari program anti virus sederhana ke strategi keamanan kompleks dan multi-faceted yang melindungi baik individu maupun organisasi dari ancaman yang semakin canggih.

- Tahun - Tahun Awal: Ancaman keamanan cyber pertama muncul dengan munculnya jaringan internet dan komputer pada akhir abad ke-20. virus awal, seperti virus 'Brain' pada tahun 1986, menargetkan komputer pribadi, sementara hacker mulai mengeksploitasi celah keamanan untuk bersenang-senang atau sebagai demonstrasi keterampilan.

- Tahun 1990 - Ancaman yang Meningkat: Tahun 1990-an melihat diperkenalkannya perangkat lunak antivirus pertama untuk mempertahankan terhadap meningkatnya ancaman seperti malware. dan hacker menargetkan organisasi-organisasi untuk mendapatkan keuntungan finansial, yang menyebabkan kebutuhan akan langkah-langkah keamanan yang lebih maju.

- Tahun 2000 - Era Pelanggaran Data: Saat penggunaan internet meningkat secara eksponensial, begitu pula frekuensi serangan siber. awal 2000-an melihat pelanggaran data tingkat tinggi mempengaruhi jutaan konsumen dan bisnis. para hacker menargetkan lembaga keuangan, organisasi kesehatan, dan eceran, yang mengarah ke peningkatan enkripsi data dan teknologi deteksi ancaman yang lebih maju.

- Ancaman yang Berkelanjutan Dewasa Ini (APT): Pada era modern, ancaman keamanan cyber telah menjadi sangat canggih dan terorganisir. APT melibatkan serangan yang berkepanjangan dan ditargetkan, sering didukung oleh aktor negara atau kelompok cybercriminal. serangan ini bertujuan untuk mencuri data sensitif atau mengganggu infrastruktur kritis.

3. Jenis Ancaman Cyber

Ancaman siber muncul dalam banyak bentuk, masing - masing dengan taktik, motif, dan tujuan yang spesifik, dan memahami ancaman ini sangat penting untuk melaksanakan pertahanan yang efektif.

- Malware: Malware adalah jenis perangkat lunak yang sengaja dirancang untuk merusak jaringan komputer, server, atau komputer. Contohnya mencakup virus, cacing, Trojan, bahan tebusan, dan spyware. Ia dapat mencuri data sensitif, berkas yang rusak, atau sistem yang mengganggu.

- Phishing: Phishing adalah teknik yang digunakan oleh penjahat cyber untuk mengelabui individu guna menyediakan informasi yang sensitif, seperti nama pengguna, kata sandi, atau informasi finansial, dengan menyamar sebagai entitas yang dapat dipercaya melalui email atau metode komunikasi lainnya.

- Persediaan Ransom: Ransomware adalah jenis perangkat lunak jahat yang mengenkripsi berkas korban dan menuntut pembayaran dalam pertukaran untuk kunci dekripsi. Jenis serangan ini telah meningkat dalam popularitas karena keuntungan bagi penjahat cyber.

- Denial-of-Service (Dos) Serangan: Serangan DoS bertujuan untuk membuat sistem atau jaringan yang tidak tersedia bagi penggunanya yang bermaksud untuk membanjirinya dengan lalu lintas. Serangan yang Didistribusikan Penyangkalan (DDoS) melibatkan beberapa sistem yang terganggu, membuatnya lebih sulit untuk memblokir.

- Serangan Pria-di-tengah (MitM): Dalam serangan MitM, pihak ketiga mencegat komunikasi antara dua pihak untuk menguping atau memanipulasi data. Serangan ini umum dalam jaringan Wi-Fi publik yang tidak aman.

- Ancaman Orang Dalam: Ancaman orang dalam berasal dari orang - orang dalam suatu organisasi yang menyalahgunakan akses mereka untuk mengkompromikan keamanan, entah dengan sengaja atau tidak sengaja, termasuk karyawan, kontraktor, atau mitra bisnis.

- Injeksi SQL: Suntik SQL adalah serangan di mana kode SQL berbahaya disuntikkan ke dalam medan masukan untuk menjalankan perintah yang tidak sah pada basis data. Hal ini dapat mengarah ke pencurian data, modifikasi, atau penghapusan.

4. Praktek Terbaik Keamanan Siber

Untuk meminimalkan risiko serangan siber, individu dan organisasi hendaknya menerapkan praktek keamanan siber yang proaktif untuk melindungi dari ancaman.

- Gunakan Sandi Kuat: Sandi yang kuat berisi campuran huruf besar dan huruf kecil, angka, dan karakter khusus. Kata sandi harus paling tidak 12 karakter panjang. Hindari menggunakan informasi seperti nama atau tanggal lahir yang mudah ditebak.

- Aktifkan Otentikasi Multi-Factor (MMA): MFA menambahkan lapisan tambahan perlindungan dengan memerlukan dua atau lebih faktor otentikasi, seperti sesuatu yang Anda tahu (password) dan sesuatu yang Anda miliki (telepon atau token perangkat keras).

- Buat Perangkat Lunak Diperbarui: Pemutakhiran perangkat lunak reguler sangat penting untuk menambal kerentanan keamanan. Pastikan bahwa sistem operasi, aplikasi, dan program antivirus up-to-date.

- Gunakan Firewall: Firewall bertindak sebagai penghalang antara sistem Anda dan potensi ancaman dari internet. mereka dapat perangkat keras atau berbasis perangkat lunak dan membantu menyaring lalu lintas yang berbahaya.

- Pendidikan dan Karyawan Kereta: Pelatihan kesadaran pengguna dapat membantu karyawan mengidentifikasi email phishing, link berbahaya, dan perilaku yang tidak aman yang mungkin membahayakan keamanan.

- Enkripsi Data Sensitif: Enkripsi memastikan bahwa data sensitif tidak dapat dibaca oleh pihak yang tidak sah. Sangat penting untuk mengenkripsi informasi sensitif baik saat istirahat maupun transit.

- Data Penting Cadangan: Backup reguler memastikan bahwa jika terjadi serangan, seperti perlengkapan tebusan, data kritis dapat dipulihkan dengan cepat tanpa membayar tebusan.

- Segmentasi Jaringan: Jaringan penyerapan turut membatasi penyebaran serangan dengan mengisolasi sistem kritis dari jaringan yang kurang sensitif, mengurangi permukaan serangan.

5. Frameworks Cybersecurity

Kerangka kerja keamanan cyber adalah pedoman terstruktur yang dirancang untuk membantu organisasi - organisasi mengelola risiko keamanan cyber mereka secara efektif.

- Framework CyberSecurity NIST: Sistem CyberSecurity Framework NIST menyediakan serangkaian standar, pedoman, dan praktek untuk mengelola risiko keamanan cyber.

- ISO/IEC 27001: ISO/IEC 27001 adalah standar internasional untuk manajemen keamanan informasi. Ini menyediakan pendekatan sistematis untuk mengelola informasi perusahaan sensitif untuk menjaganya tetap aman.

- Kontrol CIS: Pusat Keamanan Internet (CIS) menyediakan satu set 18 kontrol yang dapat diprioritaskan organisasi aksi untuk mempertahankan serangan siber, termasuk mengamankan konfigurasi, memonitor jaringan, dan mengendalikan akses.

6. Emerging Trends in Cybersecurity

Seraya teknologi berkembang, begitu pula ancaman dan pertahanan siber munculnya tren keamanan siber mencerminkan tantangan baru dan solusi inovatif.

- AI dan Mesin Belajar di Keamanan: AI dan pembelajaran mesin digunakan untuk mendeteksi pola yang tidak biasa, serangan prediksi, dan respon otomatis terhadap ancaman cyber. teknologi ini meningkatkan kecepatan dan akurasi operasi keamanan cyber.

- Zero Trust Architecture: Zero Trust adalah model keamanan yang menganggap tidak ada orang, baik di dalam maupun di luar jaringan, dapat dipercaya. Setiap pengguna dan perangkat harus dikonfirmasi dan disahkan untuk mengakses sistem, terlepas dari lokasi mereka.

- Pelengkapan Kuantum: perhitungan kuantum mendatangkan resiko dan kesempatan untuk keamanan cyber. mereka juga memiliki potensi untuk menciptakan teknik enkripsi yang lebih kuat.

- Evolution Ransomware: Serangan Ransomware menjadi lebih canggih, dengan menyerang organisasi bernilai tinggi dan infrastruktur penting.

Summary

- Cybersecurity melindungi sistem digital, jaringan, dan data dari pengembangan ancaman.

- Ini melibatkan beberapa lapisan, termasuk perlindungan malware, firewall, enkripsi, dan pendidikan pengguna.

- Ancaman siber mencakup phishing, soranceware, serangan orang dalam, dan APT.

- Praktek terbaik melibatkan kata sandi yang kuat, otentikasi multi-faktor, dan backup reguler.

- Muncul tren fokus pada AI, komputasi kuantum, dan Zero Trust model keamanan.

Referensi

- - Pentingnya Keamanan Siber (Cisco)

- - Ringkasan Keamanan Siber (NIST)

- - Sejarah Keamanan Siber (Cybercrime Magazine)

- - Timeline Cybersecurity (CSO Online)

- - Jenis Ancaman Cyber (Norton)

- - Memahami Serangan Siber (Kaspersky)

- - Tips Cybersecurity (CISA)

- - Praktek Terbaik Keamanan Siber (SANS Institute)

- - Framework CyberSecurity NIST (NIST)

- - ISO/IEC 27001 (ISO)

- - Emerging Trends in Cybersecurity (Forbes)

- - Trend Keamanan Cyber mendatang (Cybersecurity Ventures)

- - Pusat Keamanan Cyber Nasional (NCSC)

- - Panduan Cybersecurity (Cybersecurity Ventures)

kata kunci: Cybersecurity; keamanan digital; keamanan online; perlindungan informasi; Serangan cyber; malware; perangkat bantu; privasi data.

Saran Mitra

10 Aktiviti Fun Outdoor Top