Cibersegurança

Um guia abrangente para entender e proteger contra ameaças digitais

1. O que é Cibersegurança?

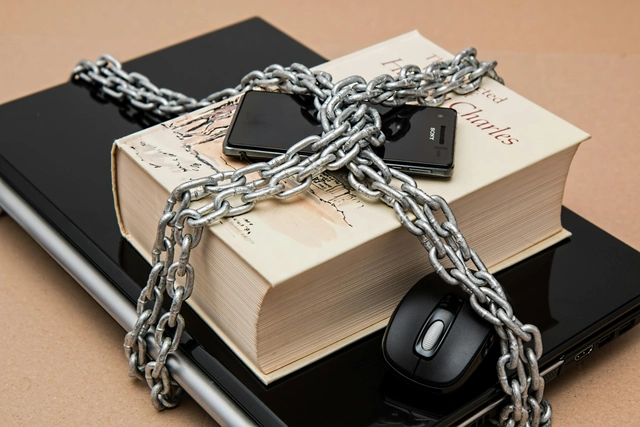

Cibersegurança refere-se à proteção de sistemas de computador, redes e dados contra ataques digitais, acesso não autorizado ou danos. Ela abrange tudo, desde a proteção de informações pessoais até a proteção de redes corporativas de grande escala e infraestrutura crítica.

- A importância da cibersegurança: Com a crescente dependência de sistemas digitais e da internet para atividades diárias, a segurança cibernética tornou-se fundamental para proteger a privacidade pessoal, informações financeiras, operações comerciais e segurança nacional. Da proteção de dados pessoais à salvaguarda de transações financeiras, medidas robustas de segurança cibernética são essenciais para manter a confiança no mundo digital.

- Segurança da Informação vs. Segurança da Informação: Embora muitas vezes usada de forma intercambiável, a segurança cibernética se concentra na proteção de sistemas digitais, redes e dados de ameaças externas e internas, enquanto a segurança da informação lida com o conceito mais amplo de proteção de informações de qualquer forma, seja digital ou física.

- Camadas de Cibersegurança: A segurança cibernética é frequentemente descrita como uma defesa em camadas, com várias barreiras implementadas para prevenir, detectar e responder a ataques. Essas camadas incluem segurança de rede, proteção de dados, firewalls, criptografia e educação do usuário. Juntos, esses componentes formam uma estratégia de defesa abrangente.

2. História da Cibersegurança

A segurança cibernética evoluiu de simples programas antivírus para estratégias de segurança complexas e multifacetadas que protegem indivíduos e organizações de ameaças cada vez mais sofisticadas.

- Os primeiros anos: As primeiras ameaças de segurança cibernética apareceram com o advento da Internet e redes de computadores no final do século 20. Os vírus precoces, como o vírus 'Brain' em 1986, visavam computadores pessoais, enquanto os hackers começaram a explorar as lacunas de segurança por diversão ou como uma demonstração de habilidade.

- Década de 1990 - Uma ameaça crescente: A década de 1990 viu a introdução do primeiro software antivírus para se defender contra ameaças crescentes como malware. Durante este período, as redes corporativas começaram a crescer e os hackers visaram organizações para ganho financeiro, levando à necessidade de medidas de segurança mais avançadas.

- Década de 2000 - A Era das Violações de Dados: medida que o uso da internet cresceu exponencialmente, o mesmo aconteceu com a frequência de ataques cibernéticos. O início dos anos 2000 viu violações de dados de alto perfil afetando milhões de consumidores e empresas. Hackers visaram instituições financeiras, organizações de saúde e varejistas, levando ao aumento da criptografia de dados e tecnologias mais avançadas de detecção de ameaças.

- Ameaças Persistentes Avançadas (APTs): Na era moderna, as ameaças à segurança cibernética tornaram-se altamente sofisticadas e organizadas. Os APTs envolvem ataques prolongados e direcionados, muitas vezes apoiados por atores estatais ou grupos criminosos cibernéticos. Esses ataques visam roubar dados confidenciais ou interromper a infraestrutura crítica.

3. Tipos de ameaças cibernéticas

As ameaças cibernéticas vêm em muitas formas, cada uma com táticas, motivos e objetivos específicos. Compreender essas ameaças é essencial para a implementação de defesas eficazes.

- Malware: Malware é um tipo de software intencionalmente projetado para causar danos a um computador, servidor ou rede de computadores. Exemplos incluem vírus, worms, Trojans, ransomware e spyware. Ele pode roubar dados confidenciais, arquivos corrompidos ou interromper sistemas.

- Phishing: Phishing é uma técnica usada por cibercriminosos para enganar indivíduos para fornecer informações confidenciais, como nomes de usuário, senhas ou informações financeiras, posando como entidades confiáveis por e-mail ou outros métodos de comunicação.

- Ransomware Ransomware: O ransomware é um tipo de software malicioso que criptografa os arquivos da vítima e exige pagamento em troca da chave de descriptografia. Este tipo de ataque aumentou em popularidade devido à sua lucratividade para os cibercriminosos.

- Ataques de Negação de Serviço (DoS): Um ataque DoS visa tornar um sistema ou rede indisponíveis para seus usuários pretendidos, esmagando-o com tráfego. Um ataque de negação de serviço distribuído (DDoS) envolve vários sistemas comprometidos, tornando mais difícil bloquear.

- Ataques Man-in-the-Middle (MitM): Em um ataque MitM, um terceiro intercepta as comunicações entre duas partes para escutar ou manipular os dados. Esses ataques são comuns em redes Wi-Fi públicas não seguras.

- Ameaças Insider: As ameaças internas vêm de indivíduos dentro de uma organização que abusam de seu acesso para comprometer a segurança, seja intencionalmente ou não. Isso inclui funcionários, contratados ou parceiros de negócios.

- Injeção SQL: A injeção SQL é um ataque onde o código SQL malicioso é injetado em um campo de entrada para executar comandos não autorizados em um banco de dados. Isso pode levar ao roubo, modificação ou exclusão de dados.

4. Melhores Práticas de Cibersegurança

Para minimizar o risco de ataques cibernéticos, indivíduos e organizações devem adotar práticas proativas de segurança cibernética para proteger contra ameaças.

- Use Senhas Fortes: Uma senha forte contém uma mistura de letras maiúsculas e minúsculas, números e caracteres especiais. As senhas devem ter pelo menos 12 caracteres. Evite usar informações facilmente adivinháveis, como nomes ou datas de nascimento.

- Ativar autenticação multifator (MFA): O MFA adiciona uma camada extra de proteção exigindo dois ou mais fatores de autenticação, como algo que você sabe (senha) e algo que você tem (um token de telefone ou hardware).

- Mantenha o software atualizado: Atualizações regulares de software são críticas para corrigir vulnerabilidades de segurança. Certifique-se de que os sistemas operacionais, aplicativos e programas antivírus estejam atualizados.

- Use Firewalls: Os firewalls atuam como barreiras entre o seu sistema e as ameaças potenciais da Internet. Eles podem ser baseados em hardware ou software e ajudar a filtrar o tráfego prejudicial.

- Educar e treinar funcionários: O treinamento de conscientização do usuário pode ajudar os funcionários a identificar e-mails de phishing, links maliciosos e comportamentos inseguros que possam comprometer a segurança.

- Criptografar Dados Sensíveis: A criptografia garante que os dados confidenciais sejam ilegíveis para partes não autorizadas. É essencial criptografar informações confidenciais tanto em repouso quanto em trânsito.

- Dados importantes do backup: Backups regulares garantem que, em caso de um ataque, como ransomware, os dados críticos podem ser restaurados rapidamente sem pagar o resgate.

- Segmentação de rede: Segmentar redes ajuda a limitar a propagação de ataques isolando sistemas críticos de sistemas menos sensíveis, reduzindo a superfície do ataque.

5. Estruturas de Cibersegurança

As estruturas de segurança cibernética são diretrizes estruturadas projetadas para ajudar as organizações a gerenciar seus riscos de segurança cibernética de forma eficaz.

- NIST Cybersecurity Framework: O NIST Cybersecurity Framework fornece um conjunto de padrões, diretrizes e práticas para gerenciar riscos de segurança cibernética. Consiste em cinco funções principais: Identificar, Proteger, Detectar, Responder e Recuperar.

- ISO/IEC 27001: A ISO/IEC 27001 é uma norma internacional para gestão da segurança da informação, que fornece uma abordagem sistemática para gerenciar informações sensíveis da empresa para mantê-las seguras.

- CIS Controles: O Center for Internet Security (CIS) fornece um conjunto de 18 controles que priorizam ações que as organizações podem tomar para se defender contra ataques cibernéticos. Estes incluem a segurança de configurações, monitoramento de redes e controle de acesso.

6. Tendências emergentes em cibersegurança

medida que a tecnologia evolui, o mesmo acontece com as ameaças e defesas cibernéticas. As tendências emergentes em segurança cibernética refletem novos desafios e soluções inovadoras.

- IA e Machine Learning em Segurança: A IA e o aprendizado de máquina estão sendo usados para detectar padrões incomuns, prever ataques e automatizar respostas a ameaças cibernéticas. Essas tecnologias melhoram a velocidade e a precisão das operações de segurança cibernética.

- Arquitetura de Confiança Zero Zero: O Zero Trust é um modelo de segurança que assume que ninguém, seja dentro ou fora da rede, pode ser confiável. Cada usuário e dispositivo deve ser autenticado e autorizado a acessar sistemas, independentemente de sua localização.

- Computação Quântica: A computação quântica representa tanto um risco quanto uma oportunidade para a segurança cibernética. Embora os computadores quânticos possam eventualmente quebrar os métodos tradicionais de criptografia, eles também têm o potencial de criar técnicas de criptografia mais fortes.

- Evolução do Ransomware Ransomware: Os ataques de ransomware estão se tornando mais sofisticados, com ataques direcionados a organizações de alto valor e infraestrutura crítica. Ransomware-as-a-Service (RaaS) tornou mais fácil para os cibercriminosos executar esses ataques.

Summary

- A segurança cibernética protege sistemas digitais, redes e dados contra ameaças em evolução.

- Envolve várias camadas, incluindo proteção contra malware, firewalls, criptografia e educação do usuário.

- As ameaças cibernéticas incluem phishing, ransomware, ataques internos e APTs.

- As melhores práticas envolvem senhas fortes, autenticação multifator e backups regulares.

- Tendências emergentes se concentram em IA, computação quântica e modelos de segurança Zero Trust.

Referências

- - Segurança cibernética Essentials (Cisco)

- - Visão geral de segurança cibernética (NIST)

- - História da Cibersegurança (Cybercrime Magazine)

- - Timeline de Cibersegurança Cibersegurança (CSO Online)

- - Tipos de ameaças cibernéticas (Norton)

- - Entendendo os ataques cibernéticos (Kaspersky)

- - Dicas de segurança cibernética (CISA)

- - Melhores Práticas de Cibersegurança (SANS Institute)

- - NIST Cybersecurity Framework (NIST)

- - ISO/IEC 27001 (ISO)

- - Tendências emergentes em cibersegurança (Forbes)

- - Tendências futuras de cibersegurança (Cybersecurity Ventures)

- - Centro Nacional de Segurança Cibernética (NCSC)

- - Guia de segurança cibernética (Cybersecurity Ventures)

palavras-chave: segurança cibernética; segurança digital; segurança online; protecção da informação; ciberataques; malware; ransomware ransomware; privacidade de dados.

Sugestão do Parceiro

Melhores Dicas e Truques de Maquiagem